We weten al dat iOS 17.4 een baanbrekende update voor de iPhone zal zijn, met ondersteuning voor alternatieve App Stores en betalingen in de EU, een handvol nieuwe emoji's en virtuele nummers voor Apple Cash-kaarten, maar Apple heeft nog een andere functie in petto voor wanneer het ergens in de komende weken wordt gelanceerd. In een bericht op zijn Security Research-blog schetste Apple een nieuwe, geavanceerde beveiligingsupgrade voor iMessage die “de sterkste beveiligingskenmerken heeft van elk breedbandberichtenprotocol ter wereld.”

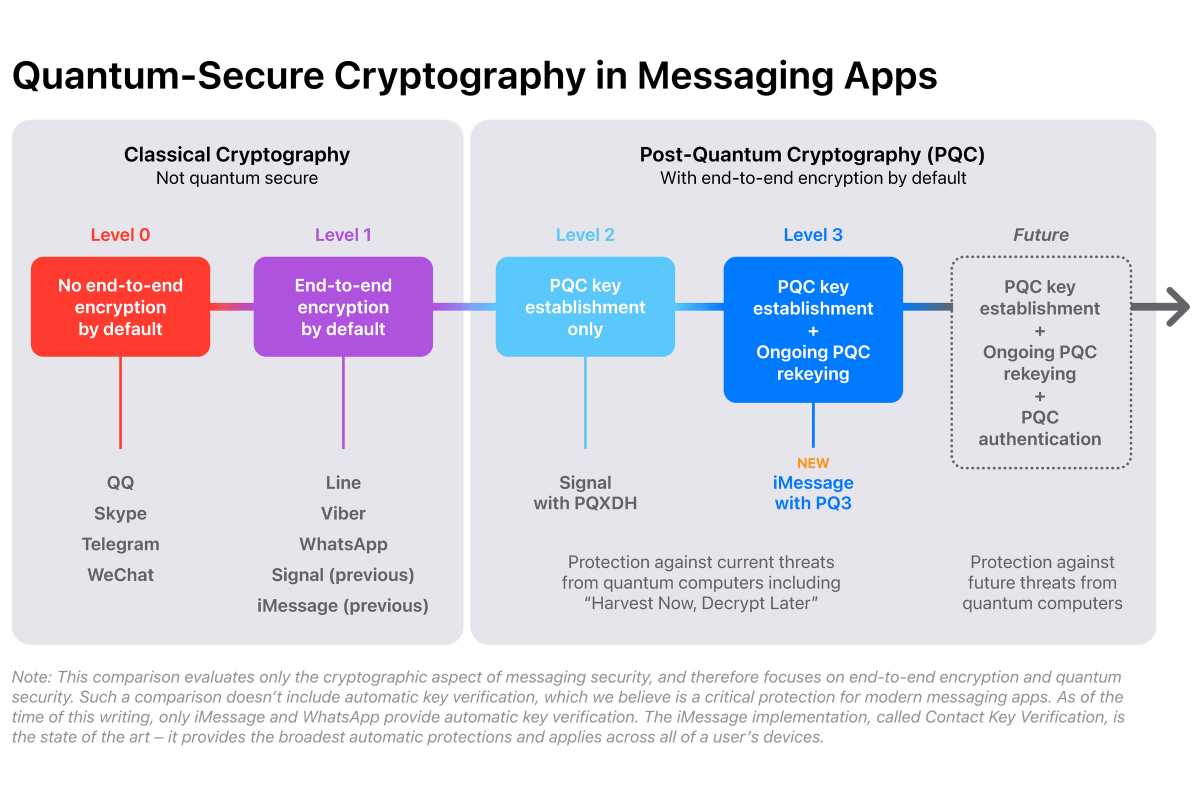

Dit is allemaal erg technisch, maar Apple zal post-kwantum-encryptieniveau 3 (PQ3) inzetten, dat “wordt gebruikt om zowel de initiële sleutelgeneratie als de voortdurende uitwisseling van berichten te beveiligen, met de mogelijkheid om snel en automatisch de cryptografische beveiliging van een Dit betekent dat een hacker twee identieke sleutels moet kraken en verder gaat dan de beschikbare methoden die zelfs bij de meest geavanceerde aanvallen worden gebruikt.

appel

Apple wijst erop dat Signal de eerste wijdverbreide berichtendienst was die post-kwantumcryptografie gebruikte met de recente toevoeging van PQXDH-ondersteuning, waardoor de beveiliging van de app van niveau 1 naar niveau 2 werd verhoogd. Apple zegt echter dat het nieuwe PQ3-protocol voor iMessage een stap verder gaat verder en hier is hoe het wordt beschreven. Apple voor het protocol in actie:

Wanneer het apparaat van Alice een nieuwe sessie met het apparaat van Bob tot stand brengt, vraagt haar apparaat de IDS-server om het sleutelpakket dat aan het apparaat van Bob is gekoppeld. De subset van het sleutelpakket dat de apparaatverificatiesleutel en versie-informatie bevat, wordt gevalideerd met behulp van communicatiesleutelverificatie. Het apparaat valideert vervolgens de handtekening die de coderingssleutels en tijdstempels omvat, waarmee wordt bevestigd dat de sleutels geldig zijn en niet zijn verlopen.

De machine van Alice kan vervolgens de twee openbare coderingssleutels gebruiken om twee symmetrische sleutels met Bob te delen. De eerste symmetrische sleutel wordt berekend via een ECDH-sleuteluitwisseling die de kortstondige coderingssleutel van Alice combineert met de geregistreerde openbare sleutel P-256 van Bob. De tweede symmetrische sleutel wordt verkregen door de Kyber-sleutel in te kapselen met de post-kwantum publieke sleutel van Bob.

Deze combinatie zorgt ervoor dat de initiële sessiestatus niet kan worden afgeleid zonder beide gedeelde geheimen te kennen, wat betekent dat een aanvaller beide algoritmen moet breken om het resulterende geheim te herstellen, waardoor aan onze hybride beveiligingsvereiste wordt voldaan.

iMessage is gebruikt bij spraakmakende zero-click-overheidsaanvallen, met name de Pegasus-spyware van de Israëlische NSO Group. Apple zegt dat het nieuwe systeem noodzakelijk is om bescherming te bieden tegen bekende en onbekende toekomstige aanvallen en bescherming zal bieden tegen klanten die al gecodeerde gegevens hebben verzameld voor toekomstige decodering.

Apple zegt dat het nieuwe protocol zal worden uitgerold met openbare releases van iOS 17.4, iPadOS 17.4, macOS 14.4 en watchOS 10.4, en dat het zich al in ontwikkelaarsversies en openbare bètaversies bevindt.

More Stories

Apple kondigt uitbreiding van Vision Pro naar nog twee landen aan

Hoe u de Apple Gehoortest doet met AirPods Pro 2

Apple kondigt MacBook Pro-modellen aan met M4 Pro- en M4 Max-chips, Thunderbolt 5-ondersteuning en meer